老版本的Discuz问题,有些应用场景让人不得不使用老版本的程序,主要还是因为插件多。

Discuz!X2/2.5弱口令破解漏洞是什么?

这个弱口令破解漏洞存在与X2与2.5登录机制上,攻击者可以用软件批量拉取用户UID(获取用户列表。)

然后,通过下面这种形式的代码来进行弱密码测试。

member.php?mod=logging&action=login&loginsubmit=yes&infloat=yes&lssubmit=yes&inajax=1&username=用户名&password=明文密码&quickforward=yes&handlekey=ls当发现使用弱密码的账号,会登录其账号发布一些非法的信息。

弱口令破解漏洞怎么解决?

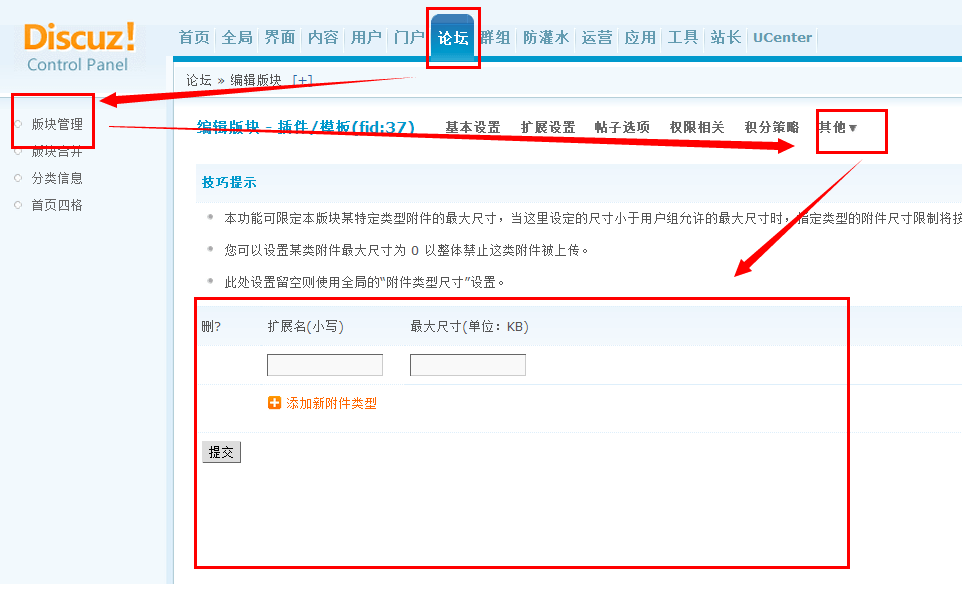

使用一句代码就可以这个问题,在Discuz x2 或 Discuz X2.5安装目录下找到member.php

找到以下代码

require DISCUZ_ROOT.\'./source/module/member/member_\'.$mod.\'.php\';在这段代码的 上边 ,添加下方的代码:

if($mod==\'logging\'){

$_ref = isset($_SERVER[\'HTTP_REFERER\']) ? $_SERVER[\'HTTP_REFERER\'] : \'\';

if(stripos($_ref,$_SERVER[\'HTTP_HOST\'])===false || IS_ROBOT) exit;

}修改之后保存,上传覆盖即可。

注:一些安全扫描工具会报一些奇奇怪怪的东西,让你下载插件(360?),一般引起恐慌都会下载。其实使用上面的方法,完全没有必要使用插件。

本站除原创内容,其余内容均收集自互联网,仅限用于学习和研究目的,本站不对其内容的合法性、可用性承担任何责任。本站禁止以任何形式发布或转载任何违法相关信息,若您发现请立即向站长举报;用户投稿一切资源内容不代表本站立场,并不代表本站赞同其观点和对其真实性负责。

如有版权内容,其版权均归原作者所有,本站虽力求保存原有版权信息,但因众多资源经多次转载,已无法确定其真实来源,故敬请原作者谅解!为尊重作者劳动成果,请购买正版支持作者,谢谢!若您对「HULIKU.COM」所载资源作品版权归属存有异议,请发送邮箱:ihuliku@qq.com 进行处理。

本站资源文件大多存储至云盘,如您发现图片或链接失效,请联系站长或作者,我们将及时进行更新。资源都是经过站长或作者收集测试优化后进行发布分享。如若转载请在贵站文内以超链形式注明狐狸库文章出处,谢谢合作!

![WordPress子比主题美化教程合集[2023/04/17]-狐狸库](https://huliku.com/pic/2023032607024935.png)

![狐狸库自定义子比主题底部footer页脚美化(自适应)[06.26]更新-狐狸库](https://huliku.com/pic/2023062610013835.png)

请登录后查看评论内容